我们来聊一个在.NET容器化部署中非常经典、也让不少开发者头疼的问题——Error unprotecting the session cookie。

想象一下这个场景:你刚刚成功地将你的 ASP.NET Core 网站用 Docker 打包并部署上线,一切看起来都很完美。然而,在一次容器重启、或者一次新的发布之后,网站突然无法访问,日志里开始疯狂刷出这个刺眼的错误。用户反馈无法登录,因为应用的身份验证和会话状态都依赖于那个小小的 Cookie,而现在,服务器已经不认识它了。

别慌,这几乎是每个将.NET应用推向容器化的人都会踩的“坑”。这篇文章,我将带你彻底搞懂它背后的原理,并给出根治的方案。

报错的表象与根源:什么是 Data Protection?

在 ASP.NET Core 中,像身份验证 Cookie、Session 数据、Anti-Forgery Tokens 这类敏感信息,都不是明文存储的。框架会使用一套名为 Data Protection 的机制来对它们进行加密(Protect)和解密(Unprotect)。

这套机制的核心是一个密钥环 (key-ring)。应用启动时会生成一个或多个密钥,并用它们来加密数据。当收到一个被加密过的 Cookie 时,应用需要用当初加密它的那个密钥来解密。

问题就出在这里:如果找不到当初那个密钥,解密就会失败,你就会看到 Error unprotecting the session cookie 这个错误。

常见原因分析:为什么我的密钥“不翼而飞”了?

1. (临时现象) 旧的浏览器 Cookie

这是一个最简单也最常见的情况,尤其是在本地开发时。

- 场景: 你在本地运行了应用,浏览器保存了由当时密钥加密的 Cookie。之后你可能删除了密钥存储(比如删了

bin/obj目录),或者代码有重大变更,然后重启了应用。 - 原因: 新启动的应用生成了全新的密钥。当浏览器带着旧 Cookie 来访问时,应用拿着新密钥去解密旧数据,自然会失败。

- 快速修复: 清除浏览器该网站的 Cookie,或者开一个“无痕/隐身模式”的窗口访问。这种方法简单粗暴,能立刻验证是不是这个问题,但治标不治本。

2. (核心问题) 无持久化的密钥存储

这才是容器化环境中的“万恶之源”。

- 场景: 你用 Docker 部署了应用。当容器第一次启动时,ASP.NET Core 会在容器内部生成密钥。默认情况下,在 Linux 容器中,这个密钥仅仅保存在内存里。当你重启容器(

docker restart)或重新部署(删除旧容器,启动新容器)时,之前内存中的所有东西,包括那个宝贵的密钥环,都灰飞烟灭了。 - 原因: 新容器启动后,又是一个全新的开始,它会生成一套全新的密钥。当用户的浏览器带着被“已故”容器加密的 Cookie 访问时,新容器一脸茫然,因为它根本不认识那个旧密钥。

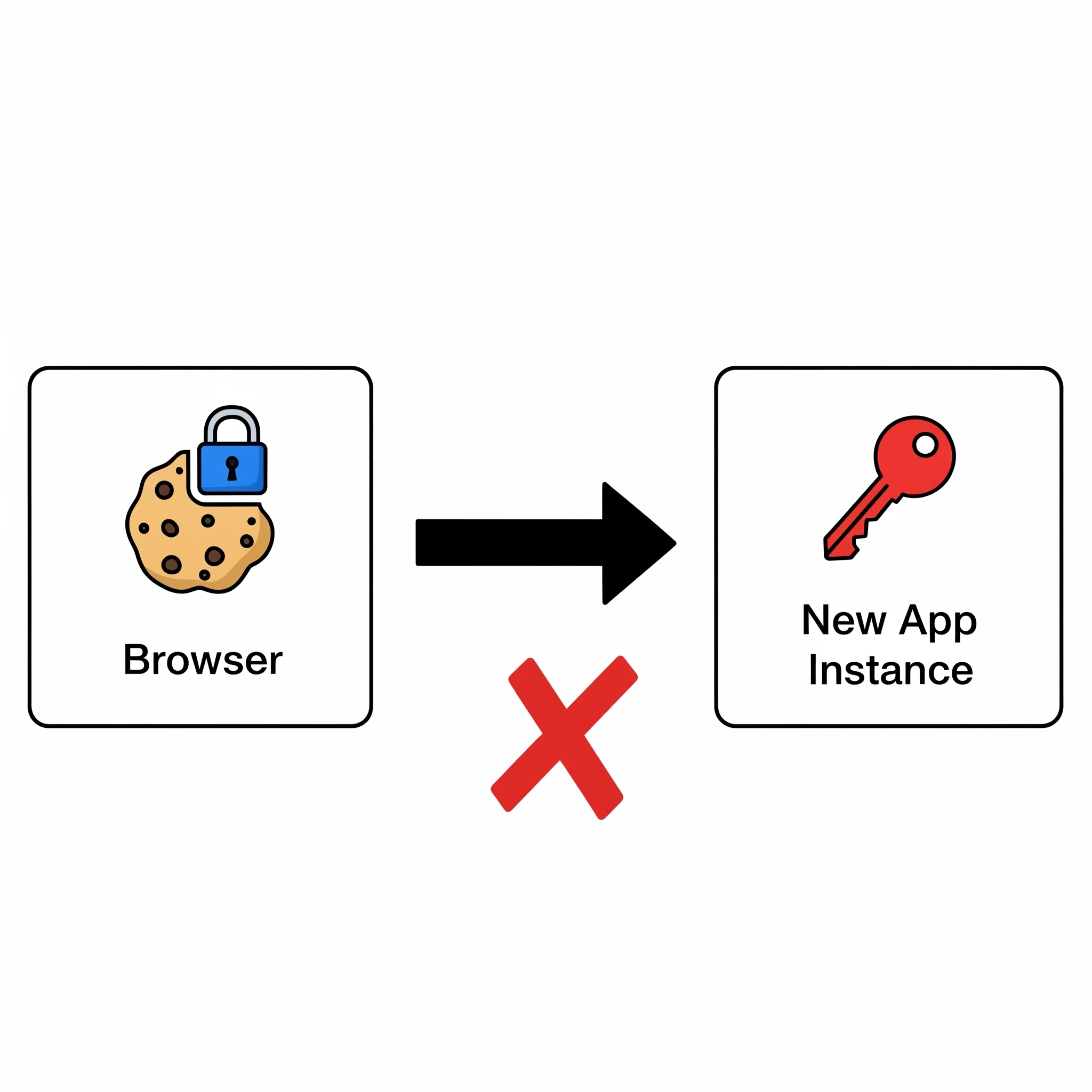

- 延伸场景 - 多实例部署: 在 Kubernetes、Swarm 或者任何负载均衡环境下,问题会变得更严重。假设你有3个应用的实例(Pod/Container)在同时运行,负载均衡器将用户的请求随机分发。

- 请求1被发到实例 A,实例 A 用自己的密钥(Key-A)加密了 Cookie 并返回给用户。

- 用户的请求2被负载均衡器发到了实例 B。实例 B 也有自己的密钥(Key-B),它根本不认识 Key-A。

- 实例 B 尝试解密 Cookie 失败,报错!用户被强制退出。

终极解决方案:持久化并共享你的密钥

治本的方法只有一个:不要让每个容器实例各自为战,而是让它们把密钥存到一个所有实例都能访问的、持久化的地方。

我们需要在 Program.cs (或 Startup.cs for older versions) 中配置 Data Protection 服务。

这里提供几种主流的方案:

方案一:使用共享文件卷 (Shared Volume)

这是最简单直接的方法。你可以将一个网络共享路径(如 NFS、Azure Files、AWS EFS 等)或者一个 Docker 的命名卷 (Named Volume) 挂载到所有容器的同一个路径下,然后配置应用将密钥存储到这个路径。

// 在 Program.cs 中

var builder = WebApplication.CreateBuilder(args);

// 指定一个所有容器都能访问的共享路径

// 这个路径应该被挂载到一个持久化的卷上

var keysPath = "/shared/keys"; // 示例路径

builder.Services.AddDataProtection()

.PersistKeysToFileSystem(new DirectoryInfo(keysPath))

// 设置一个应用名称,确保所有实例使用逻辑上相同的密钥环

.SetApplicationName("MyAwesomeAppName");

// ... 其他服务配置

在你的 docker-compose.yml 或者 Kubernetes a配置中,你需要确保 /shared/keys 这个目录被正确地挂载到了一个共享的、持久化的卷上。

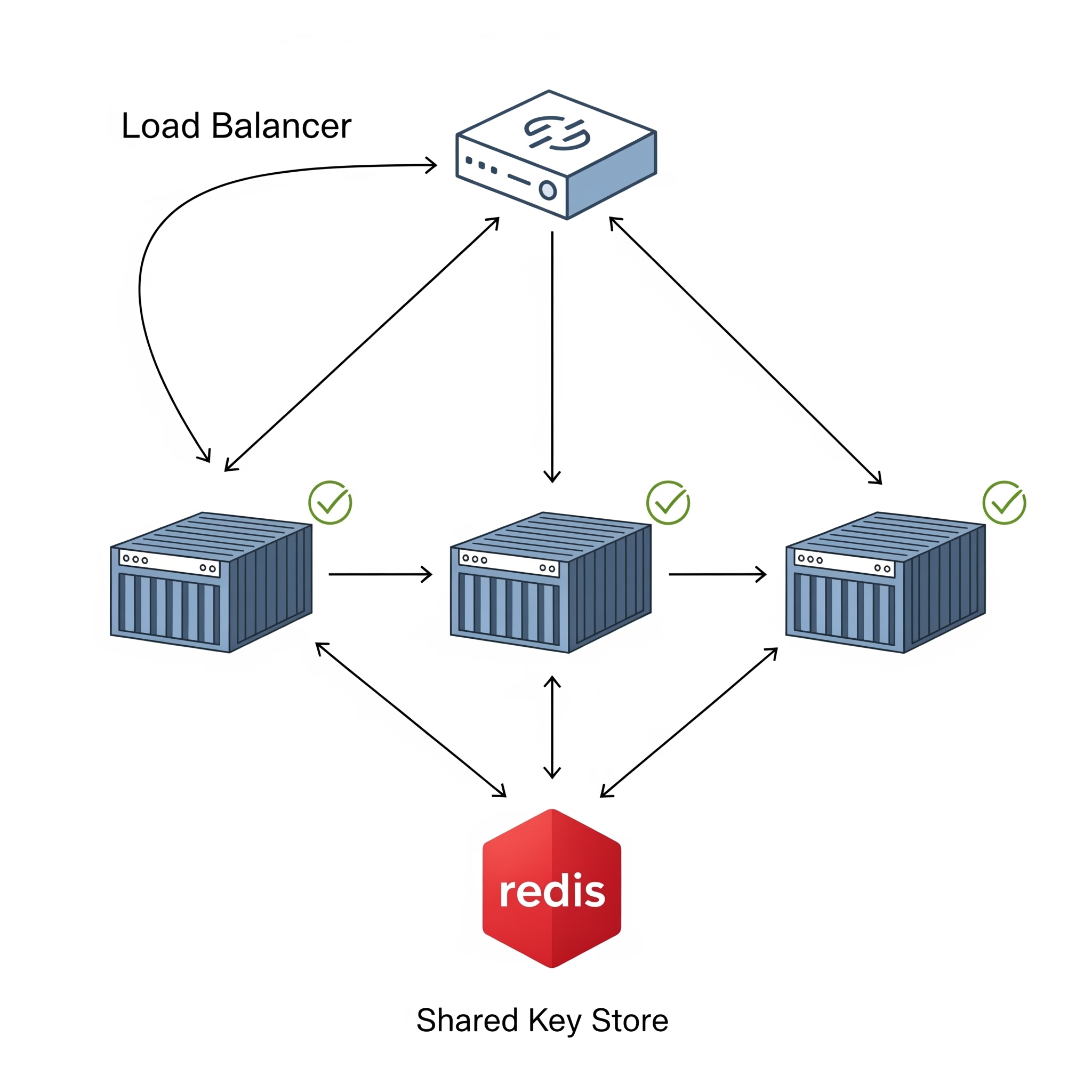

方案二:使用分布式缓存 (如 Redis)

如果你的架构中已经有了 Redis,这是一个非常理想的选择。它不仅解决了持久化问题,还天然支持分布式环境,性能也非常高。

你需要先安装 NuGet 包:Microsoft.AspNetCore.DataProtection.StackExchangeRedis

// 在 Program.cs 中

var builder = WebApplication.CreateBuilder(args);

// 从配置中获取 Redis 连接字符串

var redisConnectionString = builder.Configuration["Redis:ConnectionString"];

var redis = ConnectionMultiplexer.Connect(redisConnectionString);

builder.Services.AddDataProtection()

// 将密钥存储到 Redis

.PersistKeysToStackExchangeRedis(redis, "DataProtection-Keys")

.SetApplicationName("MyAwesomeAppName");

// ... 其他服务配置

其他方案

还有很多其他选择,比如将密钥存储到数据库(使用 Microsoft.AspNetCore.DataProtection.EntityFrameworkCore)或者云存储(如 Azure.Extensions.AspNetCore.DataProtection.Blobs 用于 Azure Blob Storage)。选择哪种取决于你的技术栈和基础设施。

结论

Error unprotecting the session cookie 本质上是一个密钥管理问题。在现代化的容器和分布式架构下,我们必须抛弃“密钥可以随用随丢”的单机思维。

记住这个核心原则:对于任何需要跨越多实例或容器重启后保持状态的应用,Data Protection 密钥的持久化和共享是必须的,而不是可选的。

希望这篇文章能帮助你彻底解决这个恼人的问题。下次再遇到它,你就知道该如何从容应对了。编码愉快!

Comments